摘 要

介绍了当前无线局域网中的安全缺陷,分析了常见的无线局域网攻击手段,并在研究无线局域早期802. 11标准安全缺陷的基础上重点分析了IEEE 802. 11i 标准中的安全机制和关键技术。

引言

在无线局域网被广泛采用之前,最需要解决的就是网络安全问题。网络的完全性是IT专业人士、业务管理者、承担无线基础设施安全责任的相关人员所必须关注的。

IEEE802. 11是第一种无线以太网标准,802.11标准涵盖许多子集,并且每一个子集的侧重点都不同,其中802.11a、802.11b和802.11g定义了核心的物理层规范,而802.11i是为解决802.11标准中的安全性问题而制订的。

1.无线网络安全技术及其缺陷的分析

由于802.11技术自身的特点,其安全问题已经引起了广泛的关注。有的“黑客”利用无线局域网认证与加密的安全漏洞,在短至几分钟的时间内,就可以破解密钥。802.11技术本身设置了认证和加密功能,但存在较大的安全隐患,以下加以说明。

1.1 服务集标识符(SSID)

在无线局域网中,对多个无线接入点AP(Access Point)设置不同的SSID,并要求无线工作站出示正确的SSID才能访问AP,这样就可以允许不同群组的用户接入,并对资源访问的权限进行区别限制。

因此可以认为SSID是一个简单的口令,从而保证一定程度的安全。但如果配置AP向外广播其SSID,那么安全程度将下降。由于一般情况下,用户自己配置客户端系统,所以很多人都知道该SSID,很容易共享给非法用户。目前有的厂家支持任何(ANY)SSID方式,只要无线工作站在任何AP范围内,客户端都会自动连接到AP,这将跳过SSID安全控制功能。

1.2 物理地址过滤(MAC)

由于每个无线工作站的网卡都有唯一的物理地址,因此可以在AP中手工维护一组允许访问的MAC地址列表,实现物理地址过滤。这个方案要求AP中的MAC地址列表必须随时更新,可扩展性差;而且MAC地址在理论上可以伪造,因此这也是较低级别的授权认证。

1.3 无线对等保密(WEP)

在链路层采用RC4对称加密技术,用户的加密密钥必须与AP的密钥相同时才能获准存取网络的资源,从而防止非授权用户的监听以及非法用户的访问。WEP提供了40位和128位长度的密钥机制,但是它仍然存在许多缺陷,例如一个服务区内的所有用户都共享同一个密钥,一个用户丢失钥匙将使整个网络不安全。而且40位的钥匙在今天很容易被破解;钥匙是静态的,要手工维护,扩展能力差。目前为了提高安全性,建议采用128位加密钥匙。

2.IEEE802.11i安全机制进行的改进

2.1 WPA(Wi-Fi Protected Access)

WPA(Wi-Fi Protected Access)作为802.11i标准的子集,包含了认证、加密和数据完整性校验三个组成部分,是一个完整的安全方案。其核心是802.1x(端口访问控制技术) 和TKIP(Temporal Key Integrity Protocol)。

WPA是一种继承了WEP基本原理而又解决了WEP缺点的新技术。由于加强了生成加密密钥的算法,因此即便收集到分组信息并对其进行解析,也几乎无法计算出通用密钥。其原理为根据通用密钥,配合表示电脑MAC地址和分组信息顺序号的编号,分别为每个分组信息生成不同的密钥,然后与WEP一样将此密钥用于RC4加密处理。通过这种处理,所有客户端的分组信息所交换的数据将由各个不相同的密钥加密而成。无论收集到多少这样的数据,要想破解出原始的通用密钥几乎是不可能的。WPA还追加了防止数据中途被篡改的功能和认证功能。由于具备这些功能,此前WEP中倍受指责的缺点得以全部解决。WPA不仅是一种比WEP更为强大的加密方法,而且有更为丰富的内涵。

2.2 端口访问控制技术

端口访问控制技术(802.1x) 是用于无线局域网的一种增强性网络安全解决方案。当无线工作站STA与无线访问点AP关联后,是否可以使用AP的服务要取决于802.1x的认证结果。如果认证通过,则AP为STA打开这个逻辑端口,否则不允许用户上网。802.1x要求无线工作站安装802.1x客户端软件,无线访问点要内嵌802.1x认证代理,同时它还作为Radius客户端,将用户的认证信息转发给Radius服务器。802.1x除提供端口访问控制能力之外,还提供基于用户的认证系统及计费,特别适合于公共无线接入解决方案。

2.3 EAP( Extensible Authentication)

IEEE802. 11i 协议使用了EAP( Extensible Authentication 通信协议) 以及802. 1x ,强迫使用者进行验证以及交互验证;并且使用了MIC(Message Integrit Code ,信息完整性编码) 检测传送的字节是否有被修改的情况;此外使用TKIP(Temporal Key Integrity Protocol) 、CCMP (Counter - Mode/ CBC - MAC Protocol ) 和WRAP (WirelessRobust Authenticated Protocol) 三种加密机制,使加密的过程由原来的静态变为动态,让攻击者更难以破解。

2.4 AES(Advanced Encryp2tion Standard) 标准

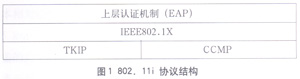

为了能提供更高级别的加密保护,802. 11i (协议结构如图1所示)采用了新的WLAN 架构,支持新的AES(Advanced Encryp2tion Standard) 标准。其中TKIP 采用WEP 机制里的RC4 作为核心加密算法,可以通过在现有的设备上升级固件和驱动程序的方法达到提高WLAN 安全性的目的。CCMP 机制基于AES(Advancde EncryptionStandard) 加密算法和CCM(Counter - Mode/ CBC - MAC) 认证方式,使得WLAN 的安全程度大大提高,是实现RSN 的强制性要求。由于AES 对硬件要求比较高,因此CCMP 无法通过在现有设备的基础上进行升级实现。

TKIP在基于RC4加密算法的基础上引入了4个新算法:

(1)扩展的48 位初始化向量(IV)和IV顺序规则(IV Sequencing Rules);

(2)每包密钥构建机制(per-packet key construction);

(3)Michael 消息完整性代码(Message Integrity Code,MIC);

(4)密钥重新获取和分发机制。

TKIP 并不直接使用由PTK/ GTK分解出来的密钥作为加密报文的密钥,而是将该密钥作为基础密钥(Base Key) ,经过两个阶段的密钥混合过程,从而生成一个新的、每一次报文传输都不一样的密钥,该密钥才是用做直接加密的密钥,通过这种方式可以进一步增强WLAN 的安全性。密钥的生成过程如图2所示。

CCMP(Counter-Mode/CBC-MAC Protocol) 除了TKIP 算法以外,802.11i 还规定了一个基于AES(高级加密标准) 加密算法的CCMP数据加密模式。与TKIP相同,CCMP 也采用48位初始化向量(IV) 和IV顺序规则,其消息完整检测算法采用CCM算法。

AES是一种对称的块加密技术,使用128bit 分组加密数据,提供WEP/ TKIP 中RC4 算法更高的加密性能。对称密码系统要求收发双方都知道密钥,而此系统的最大困难在于如何安全地将密钥分配给收发的双方,特别是在网络环境中。

3.结束语

在无线网络的发展中,安全问题是所有问题的焦点,而在802.11i标准中加入了新的安全措施,加强了无线网的安全性,很好地解决了现有无线网络的安全缺陷和隐患。安全标准的完善,无疑将有利于推动WLAN 应用。网络的安全不仅与加密认证等机制有关,而且还需要入侵检测、防火墙等技术的配合来共同保障,因此无线局域网的安全需要从多层次来考虑,综合利用各种技术来实现。